Mara Hvistendahl, Micah Lee, Jordan Smith*

Görünüşe göre Rusya, ek siber saldırılar düzenlemek üzere Austin’in ağını altyapı olarak kullanmış.

The Intercept, Rusya’dan olduğunu sanılan devlet destekli bilgisayar korsanlarının Austin, Texas şehir ağının güvenliğini kırdığını öğrendi. En az ekim ortasından beri sürdüğü düşünülen bu saldırı, son birkaç aydır Rusya’ya atfedilen çarpıcı saldırılara bir ilave niteliğinde.

Bildirilen hedeflerin listesi Ticaret, İç Güvenlik, Dışişleri ve Hazine bakanlıklarını; Pentagon; siber güvenlik firması FireEye; IT yazılım şirketi SolarWinds ve diğerlerinin yanı sıra Birleşik Devletler’deki çeşitli havaalanları ve yerel yönetim ağlarını kapsıyor. Austin’deki saldırı, Rusya’nın bilgisayar korsanları için diğer bir açık zaferdir. Amerika’nın en kalabalık 11. şehrinin ağını tehlikeye atarak, teorik olarak emniyet, şehir yönetimi ve seçimlerle ilgili hassas bilgilere erişebilir ve ek çabayla su, enerji ve havaalanı ağlarını ele geçirebilirlerdi. Austin saldırısının arkasında olduğuna inanılan korsanlık takımı Berserk Bear’ın, Austin’in ağını ek saldırılar düzenlemek üzere altyapı olarak da kullandığı sanılıyor.

SolarWinds, FireEye ve ABD devlet kurumlarına yapılan saldırılar, Cozy Bear olarak da bilinen ikinci bir Rus grup olan APT29 ile bağlantılıyken, Austin saldırısı, Amerika Birleşik Devletleri ve Rusya arasındaki yüksek riskli bir siber açmazda başka bir cepheyi temsil ediyor. Hem Berserk Bear hem de Cozy Bear, genellikle aylarca ağlarda sessizce dolanarak hedeflerini izlemeleriyle biliniyorlar. Diğer isimlerin yanı sıra Energetic Bear, Dragonfly, TEMP. Isotope, Crouching Yeti ve BROMINE olarak da bilinen Berserk Bear’in, geçtiğimiz yıl içinde ABD altyapısına yapılan kritik bir dizi saldırıdan sorumlu olduğuna inanılıyor.

Daha önce bildirilmeyen Austin saldırısı, Microsoft Tehdit İstihbarat Merkezi (MSTIC) tarafından hazırlanan ve The Intercept tarafından elde edilen belgelerin yanı sıra, VirusTotal sitesi tarafından derlenen halka açık kötü amaçlı yazılım hareketlerinde ortaya çıktı. Austin kenti sözcülerinden biri, e-posta ile gönderilen soru listesine yanıt olarak, “Bu korsan gruptan haberdar olmamıza karşın, suç faaliyetleriyle ilgili süren kolluk kuvvetleri soruşturmaları hakkında bilgi veremiyoruz” dedi.

Pazar günü Reuters, devlet destekli bir bilgisayar korsanlığı grubunun Hazine ve Ticaret Bakanlığı’na saldırdığını ve Ulusal Güvenlik Konseyi’nin hafta sonu toplanmasına yol açtığını bildirdi. Washington Post daha sonra, anonim kaynaklara atıfta bulunarak saldırıların Cozy Bear’la bağlantılı olduğunu ve grubun Austin merkezli SolarWinds tarafından geliştirilen popüler bir ağ yönetimi ürünü olan Orion’daki bir yazılım güncellemesine virüs bulaştırarak bakanlıklara sızdığını bildirdi. SolarWinds Pazartesi günü yaptığı federal güvenlik başvurusunda, mart ayından beri mevcut olan kötü amaçlı yazılım güncellemesini “18.000’den az” kullanıcının indirdiğini söyledi. Intercept, Austin saldırısı ile SolarWinds saldırısının birbiriyle ilişkili olduğuna dair hiçbir kanıt bulamadı.

Rusya’nın ABD ağlarına dramatik saldırıları Washington için tuhaf bir zamanda gerçekleşiyor. Kasım ayında, Başkan Donald Trump, Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) direktörü Christopher Krebs’i başkanlık seçim sonuçlarını manipüle etme girişimlerine göz yummayı reddettiği için kovdu ve Trump, Rusya’nın siber saldırı operasyonlarını eleştirmekten genellikle kaçındı.

Berserk Bear’ın Rusya’nın Federal Güvenlik Servisi’nin (FGS) bir birimi olduğundan şüpheleniliyor. Federal hükümet kurumlarına yapılan saldırıların arkasındaki grup olan Cozy Bear ise Rusya Dış İstihbarat Servisi’ne bağlı (DİS). Hem FGS hem de DİS, Sovyet dönemi KGB’sinin halefleri olarak kabul ediliyorlar.

CISA ve FBI, 22 Ekim’de yaptığı tavsiye niteliğindeki bir uyarıda Berserk Bear’ın adını vererek, korsan grubun ülkenin dört bir yanındaki havalimanlarını, enerji şirketlerini ve eyalet, yerel ve kabile hükümetlerini hedef aldığı ve “en az iki saldırıya uğrayan sunucudan veri sızdırdığı” uyarısında bulundu. New York Times daha sonra FGS korsanlarının Kaliforniya ve Indiana’da, hangi ağlara saldırı olduğunu belirtmeden “yerel ağlara sızdığını” bildirdi.

Son derece sofistike bir korsan grubunun, muhtemelen Berserk Bear’in, Austin’i de vurduğu artık açık. Şehre ait bir IP adresi, kuruluşların bu tehdit aktörü tarafından saldırıya uğrayıp uğramadıklarını belirlemek için kullanabilecekleri, MSTIC tarafından derlenen risk göstergeleri veya teknik kanıtlar listesinde görülüyor. Austin şehrinin çalışanları, iş yerlerindeki bilgisayarlarından web sitelerini ziyaret ettiğinde, bu web siteleri ziyaretçi olarak bu IP adresini görüyor.

Google’ın sahip olduğu ve halkın düzinelerce anti-virüs programı tarafından analiz edilmesi ve taranması için dosya göndermesine imkan veren bir hizmet olan VirusTotal, Austin IP adresiyle iletişim kurduğu gözlemlenen 97 kötü amaçlı yazılım örneğini katalogladı ve bunlardan 88’i ocak ayından beri siteye gönderilmişti . Kötü amaçlı yazılım bir bilgisayarda çalıştığında, genellikle yaptığı ilk şey onu kontrol eden korsanlardan talimatlar almaktır. Bu örneklerde, talimatlar Austin’in güvenliği ihlal edilmiş ağından gelmiş gibi görünüyor.

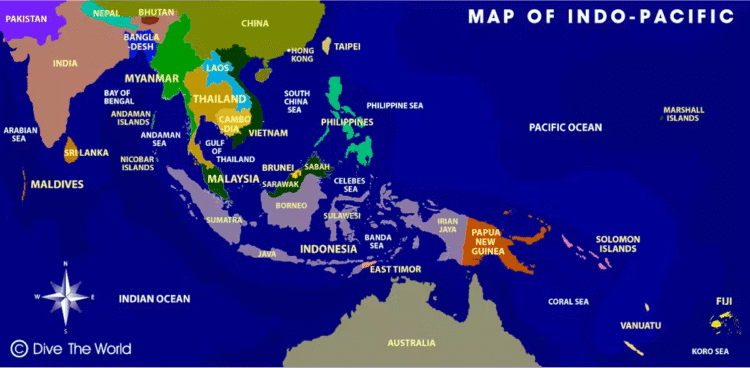

Risk göstergeleri listesi, MSTIC’in kasım ayı ortasında Microsoft’un Berserk Bear hakkında kamu sektöründeki müşterileriyle paylaştığı bir uyarıya eşlik ediyordu. Bu belge, Microsoft’un BROMINE adını verdiği Berserk Bear’in telekomünikasyon, havacılık ve savunma sektörlerini de hedef alarak Birleşik Krallık ve Türkiye’nin yanı sıra ABD’deki kuruluşlara saldırdığı konusunda uyarıyordu.

Austin’in internet adresi, MSTIC listesindeki tek resmi kurum IP’siydi. Diğer IP’ler Amazon, DigitalOcean, Microsoft Azure ve Alman Hetzner gibi bulut barındırma sağlayıcılarının yanı sıra Türk GSM operatörü Turkcell’e aitti. Ertesi gün MSTIC, aynı uyarının Austin’in IP adresini içermeyen bir kopyasını dağıttı. Microsoft’un başlangıçta Austin’in IP adresini yanlışlıkla bir risk göstergesi olarak eklemiş olması mümkün, ancak VirusTotal’ın kötü amaçlı yazılım etkinliği bu senaryoyu olasılık dışı kılıyor. Ve VirusTotal, bu IP ile iletişim kuran ve kasım ve aralık aylarında gönderilen altı kötü amaçlı yazılım örneğini katalogladı, bu da Austin’in ağının hala tehlikede olduğunu gösteriyor.

Toronto Üniversitesi Munk Küresel İlişkiler ve Kamu Siyaseti Fakültesi’ne bağlı Citizen Lab’de kıdemli bir araştırmacı olan John Scott-Railton verdiği bir röportajda, “Bilgisayar korsanlarının, hedefledikleri ülkede güvenli olmayan bir sunucu bulduklarında, bunu diğer birçok şey için bir atlama noktası olarak kullanmaları şaşırtıcı değil,” diyor. “Bu işlerini çok daha kolay hale getiriyor.”

Austin Şehir Meclisi, ekim ayından beri saldırının farkında olduğu anlaşılıyor. CISA ve FBI, teşkilatların saldırıları Berserk Bear’a atfettiği 22 Ekim’de bir takip uyarısı yayınlamadan önce, 9 Ekim’de, eyalet ve yerel hükümetleri hedefleyen “ileri düzeyde kalıcı tehdit aktörleri” veya APT’ler hakkında bir ön tavsiye yayınladı. İlk tavsiyeden dört gün sonra, 13 Ekim’de Belediye Meclisi, yayınlanan gündeme göre “gizli ağ güvenlik bilgilerini” tartışmak üzere kapalı bir toplantı düzenledi.

Konsey, gündeme göre iki gün sonra olağan toplantısının bir yürütme oturumunda konuyu tekrar tartıştı. Konseyin ağ güvenliğini tartıştığı toplantıların bu bölümleri halka kapalıydı ve gündemlerde, “bir ağın suç faaliyetlerine karşı savunmasızlığı” ile ilgili açık toplantılardaki istisnaları düzenleyen eyalet kurallarına atıf yapıldı. Belediye Başkanı Steve Adler’in bir asistanı da, diğer üç konsey üyesi gibi yorum yapmayı reddetti. Dördüncü bir konsey üyesinin bir görevlisi bir e-postada, “Bu konuda herhangi bir bilgi konseye yürütme oturumunda sunulurdu, bu nedenle, herhangi bir konsey üyesi yorum yapamazdı,” diye yazdı. Kalan altı üye The Intercept’in sorularını yanıtlamadı.

8 Aralık’ta, Belediye Meclisi toplantısının bir tutanağına göre, şehir, genellikle veri ihlalleri ve siber saldırılardan kaynaklanan kayıpları kapsayan bir ürün olan 2,4 milyon dolarlık bir siber sorumluluk sigortası sözleşmesine izin verdi.

Berserk Bear’ın girişimi, Austin şehrine ek olarak ABD’deki yüzlerce kuruluşu hedef aldı. CISA tarafından yayınlanan ve en son 17 Kasım’da güncellenen bir yoğunlık haritası, güvenliği ihlal edilen, taranan veya Berserk Bear’ın hackleme altyapısındaki diğer keşif etkinlikleriyle hedef alınan kuruluş türlerini listeliyor. Liste 75 havalimanı, dört havayolu, 13 şehir, dört ilçe, üç eyalet ve havacılık, savunma, bilgi teknolojisi, sağlık hizmetleri, ulaşım ve diğer sektörlerdeki düzinelerce başka hedefi içeriyor. CISA, yoğunlık haritasındaki hedeflerin hiçbirinin ismini paylaşmadı.

Finli siber güvenlik firması F-Secure’dan araştırmacı Sami Ruohonen, Berserk Bear’ın pusuda beklemeyle ilgili şöhretinin, casusluk ile ilgili saldırılar için yaygın olan bir örüntüye uyduğunu belirterek, bu örüntüde “düşmanlar, biri orada olduklarını fark edene kadar yaklaşık üç ay öncesinden zaten ağa girmiş olurlar,” diyor. “Bu, APT grupları tarafından özellikle tercih edilen bir tekniktir, çünkü ne kadar uzun süre fark edilmeden kalırsanız, ağda o kadar uzun süre dayanırsınız.” Geçen yıl yayınlanan bir raporda F-Secure, Berserk Bear ve benzer grupları, bir uyuyan ajanın İnternet Teknolojilerindeki dengine benzetiyordu.

Yine de siber güvenlik uzmanları, Berserk Bear korsanlarının sabotaj yapmakla anılmadıkları halde, her an toparlanabilecekleri ve örneğin şehirleri karanlıkta bırakarak Amerika Birleşik Devletleri’nde kargaşaya yol açabilecekleri konusunda uyardılar. Symantec’ten, yıllardır grubu takip eden teknik müdür Vikram Thakur, “Sahip oldukları bilgi düzeyinin farkında olmalıyız,” dedi. “Valfleri açmak veya valfleri kapatmak, bu tür şeyler – bunu yapacak uzmanlığa sahipler.” 2010 yılında, ABD ve İsrail tarafından geliştirilen dijital bir silah olan Stuxnet, İran santrifüjlerinin beşte birini geçici olarak durdurmuş ve dünyanın dört bir yanındaki sistemleri enfekte etmişti; 2015’te Rus hack grubu Sandworm, Ukrayna’da büyük bir elektrik kesintisini tetiklemişti.

Ulusal Güvenlik Ajansı’ndaki meslektaşları gibi, Berserk Bear korsanları da oldukça yeteneklidir ve genellikle hedeflerine kitlenirler. 2013 yılında Symantec, Berserk Bear’ın, bir kuruluşun üyeleri tarafından sıkça kullanılan web sitelerini tespit ederek bu sitelere kötü amaçlı yazılım bulaştırmayı içeren ve “watering hole” adı verilen saldırıları kullanarak Amerika Birleşik Devletleri ve Avrupa’daki hedefleri vurduğunu ortaya çıkardı. Rus korsanları, enerji sektöründeki küçük bir işletme grubu tarafından kullanılan yazılımı ayrı ayrı tehlikeye attı. Thakur, “Bu, endüstriyel alanda çalışan insanlar için çok özel bir yazılımdı” diyor. “Hedeflerinin kim olduğunu biliyorlardı.”

Berserk Bear’ın Austin’in ağına saldırısı kapsamlı olabilir. CISA’nın 22 Ekim uyarısı, korsanların Microsoft’un kimlik doğrulama protokolü olan Netlogon’daki kritik bir güvenlik açığından yararlanarak, ağın tüm kullanıcılarının geçerli kullanıcı adlarına ve parolalarına erişmelerine izin verdiğini söyledi. Uyarıda, en az bir seferinde “hassas ağ yapılandırmaları ve şifreleri” ve “yazdırma erişim kartı” ile ilgili belgeler dahil olmak üzere bilgileri çalmak için bu kimlik bilgilerini kullandıklarını söyledi. Ve en az bir örnekte, korsanlar Microsoft Office 365 e-posta hesaplarını ele geçirmek için geçerli kimlik bilgilerini kullandı. F-Secure’dan Ruohonen, CISA uyarısından bu iki örneğin Austin’i tanımlayıp tanımlamadığı net olmasa da, tam ağ erişimine sahip olan korsanların “ağdaki herhangi birinin ayrıcalıklarını” ele geçirmesine izin vermiş olacaktı,” diyor. “Yalnızca CEO’nun kullanabileceği verileri veya yalnızca IT hizmetlerinin kullanabildiği verileri düşünürseniz, tüm bu verilere sahip olacaklardır.”

CISA ve FBI tarafından takip edilen tecavüzler o kadar büyüktü ki, teşkilat sert önlemler önerdi. 22 Ekim uyarısında, bir kuruluşun tehdidi ortadan kaldırdığından emin olmasının tek yolunun, ağı sıfırdan sistematik olarak yeniden kurmak olduğu, “tüm kullanıcı ve bilgisayar hesaplarında tam bir parola sıfırlaması gerçekleştirmenin kritik olduğunu” belirttiler ki bu inanılmaz derecede göz korkutucu ve pahalı bir iştir.

Austin sözcüsü, “Şehir, Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ve FBI’ın yerel yönetimler için önerdiği önlemleri takip ediyor” dedi. Ancak görünüşe göre şehir tüm hesaplarını sıfırlamadı. Bir çalışandan dahili hizmetlerde çok faktörlü kimlik doğrulamayı etkinleştirmesi istendi, ancak herhangi bir parolayı değiştirmesi veya bilgisayarını sıfırlayıp yeniden yapılandırması istenmedi.

Kötü amaçlı yazılım hâlâ Austin’in ağıyla iletişim kuruyor gibi görünüyor. VirusTotal’da bulunan ve Austin’in IP adresiyle iletişim kurduğu gözlemlenen en son kötü amaçlı yazılım örneği, 15 Aralık’ta siteye analiz için gönderildi.

Mara Hvistendahl ulusal güvenlik ve teknoloji hakkında yazıyor. The Intercept’e katılmadan önce New America’da Ulusal Üye’ydi ve Çin Bilim Bürosu şefiydi. Yazıları The Atlantic, The Economist ve Wired’da da yayınlandı ve BBC, CBS, MSNBC ve NPR’de yorumcu olarak yer aldı. Mara, endüstriyel casusluğuyla ilgili bir FBI karşı istihbarat soruşturmasını konu alan “The Scientist and the Spy” (Bilim İnsanı ve Ajan) ve Pulitzer Ödülü ve Los Angeles Kitap Ödülü için finalist olan “Unnatural Selection” ın (Doğal Olmayan Seçim) yazarıdır. Sekiz yıl Şangay’da yaşadı ve şu anda Minneapolis’te yaşıyor. İspanyolca ve Çince biliyor.

Micah Lee, First Look Media’nın Bilgi Güvenliği Direktörüdür. Herkesin anlayabileceği bir dilde dijital ve operasyonel güvenlik, şifreleme araçları, bilgi uçurma ve bilgisayar korsanlığı gibi teknik konular hakkında yazan bir bilgisayar güvenlik mühendisi ve açık kaynaklı bir yazılım geliştiricisidir. OnionShare, Dangerzone ve Semiphemeral gibi güvenlik ve gizlilik araçları geliştiriyor. The Intercept’e katılmadan önce Electronic Frontier Foundation’da personel teknoloji uzmanı olarak çalışmış ve burada gazetecilere ve avukatlara teknolojilerin nasıl çalıştığını anlatmış ve web’i şifrelemek için çalışmıştır. Basın Özgürlüğü Vakfı’nın kurucusu ve yönetim kurulu üyesi, Yayılmış Sırların Reddi danışma kurulu üyesi ve Tor Projesi’nin çekirdek katılımcısıdır.

Jordan Smith, Austin, Teksas’ta yerleşik, eyalet ve ulusal ödüllü bir araştırmacı gazetecidir. 20 yıldan fazla bir süredir ceza adaletini işliyor ve bu süre zarfında karmaşık sosyal ve yasal sorunları analiz etme yeteneğine sahip becerikli ve inatçı bir muhabir olarak ün kazandı. Teksas’taki en iyi araştırmacı muhabirlerden biri olarak kabul edilmektedir. Austin Chronicle’da uzun süredir kadrolu bir yazar olan çalışmaları, diğer yerlerin yanı sıra The Nation, The Crime Report ve Salon’da da yer aldı.

Bu makale The Intercept’te yayınlanan İngilizce orijinalinden Türkçeye çevrilmiştir.*

Çeviren: Irmak Gümüşbaş